Die Data-to-Everything Plattform

Splunks moderne Datenplattform hilft Experten in IT, Security und DevOps, beliebige Daten aus beliebigen Quellen zu erfassen, sodass sie ihre Daten untersuchen, überwachen, analysieren und auf dieser Grundlage schnell Maßnahmen ergreifen können. Und das ganz gleich wo ihre Daten gespeichert sind – in der Cloud, lokal oder beides.

Mit einer einheitlichen Monitoring-Oberfläche Probleme vorhersagen und vermeiden

Daten für jede Security-Herausforderung nutzen

Durch End-to-End-Observability Probleme ganz einfach erkennen, untersuchen und diagnostizieren

Mit Business Analytics und Process Mining Prozesse optimieren

Schaffen Sie mehr mit Splunk

Vom IT-Betrieb über die IT-Sicherheitsabteilung bis hin zu Business Operations – mit Splunk handeln Sie in Echtzeit.

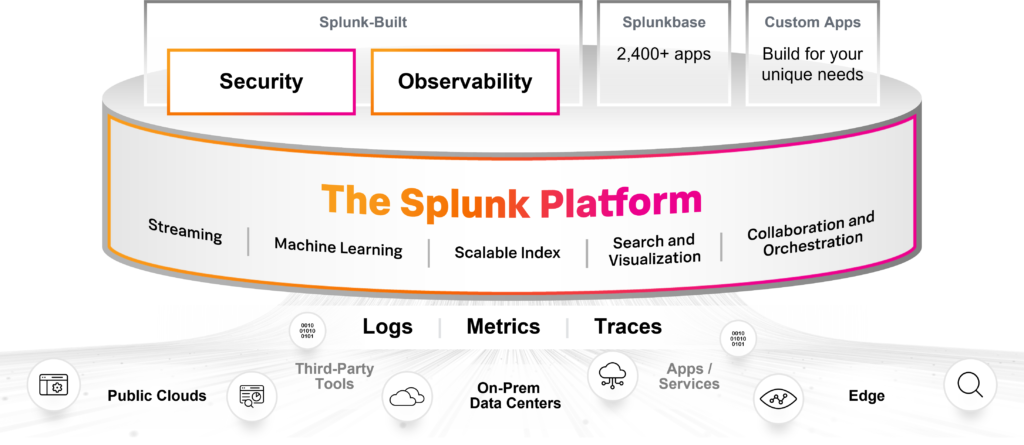

Die Splunk Plattform

Mit Splunk bekommen Sie eine skalierbare, zuverlässige Datenplattform, mit der Sie beliebige Daten aus beliebigen Quellen untersuchen, überwachen, analysieren und als Grundlage für jede Handlung nutzen.

Data-to-Everything Plattform

Gewinnen Sie Erkenntnisse in Echtzeit und steigern Sie Ihre Produktivität, Sicherheit, Rentabilität und Wettbewerbsfähigkeit.

Security

Modernisieren Sie Ihren Sicherheitsprozesse mit dem Portfolio leistungsfähiger Daten-, Analyse- und Betriebslösungen – damit bleibt Ihr Team agil und für die Abwehr neuster Bedrohungen gewappnet.

IT Operations

Beugen Sie Ausfällen vor – mit modernen IT-Management-Lösungen, die das Monitoring Ihrer Services im gesamten Stack ebenso ermöglichen wie Predictive Analytics und eine optimierte Problembehebung.

Observability

Von der Problemerkennung direkt zur Problemlösung – mit nur einer Lösung für all Ihre Observability-Aufgaben. Dazu gehören unter anderem Infrastruktur-Monitoring, APM, RUM, Synthetics, Log-Analysen und Incident Response – alles auf Basis von OpenTelemetry.

Unsere Dienstleistungen

Als erfahrener Dienstleister mit fundiertem Know-how und zertifizierten Spezialisten bieten wir Ihnen umfassende Services, massgeschneidert auf Ihre Bedürfnisse. Damit Ihr Vorhaben zum Erfolg wird und Sie sich auf Ihr Business konzentrieren können.

Consulting

Use Cases

PoC / PoV

Projekte

Managed Services

Trainings

Consulting

Die Geschwindigkeit des technologischen und digitalen Wandels sowie die steigenden Anforderungen an die Unternehmen bringen neue Chancen und Herausforderungen. Unsere Consultants unterstützen Sie bei Ihrem Vorhaben von Anfang an. Zu unseren Consulting-Dienstleistungen gehören u.a.:

- Vorgehensberatung

- Methodik

- Skills

- Best Practices

Use Cases

Business und IT sprechen nicht immer die gleiche Sprache. Umso wichtiger ist es, für jeden Anwendungsfall (Use Case) ein einheitliches Verständnis zu schaffen, den konkreten Nutzen zu beschreiben und den zu erwartenden Aufwand zu eruieren.

Wir sprechen zwei Sprachen und sehen uns als Brückenbauer zwischen Business und IT. So ist es uns möglich, zwischen Business und Technik innerhalb Ihres Unternehmens Business Cases auf der fachlichen und technologischen Ebene zu formulieren:

- Spezifikation

- Messgrundlagen

- Aufgabenstellung

- KPIs

Indem alle relevanten Elemente und Attribute in das Modell aufgenommen werden, wird die Grundlage für eine erfolgreiche Umsetzung gelegt.

PoC / PoV

Der Proof of Concept sowie Proof of Value sind neben der eigentlichen Projektidee gewichtige Bausteine im Vorfeld. Die Ergebnisse des PoCs entscheiden massgeblich darüber, ob das Vorhaben durchgeführt werden kann, der PoV ob das Vorhaben umgesetzt werden soll oder nicht.

Sie erhalten Aufschluss über:

- die Machbarkeit Ihres Vorhabens

- welche Benefits erzielt werden

- welche Risiken zu beachten sind

- welche Abhängigkeiten bestehen

- wie die Kostenindikation aussieht

- die Komplexität des Vorhabens

Projekte

IT Projekte werden immer komplexer und oft fehlt die Zeit das Vorhaben konsequent und innerhalb der definierten Zeit erfolgreich durchzuführen. Unsere zertifizierten Spezialisten realisieren Ihr IT Projekt. Dabei entscheiden Sie, ob Sie uns die Gesamtverantwortung übertragen möchten oder nur Teile daraus.

Unsere Projekt-Spezialisten verfügen über fundiertes Know-how, auf das Sie sich verlassen können:

- Architektur

- Umsetzung

- Dokumentation

- Methoden

Managed Services

Im Zeitalter der Digitalisierung sind IT-Betriebsteams besonders gefordert. Sie müssen den Betrieb einer Plattform solide, sicher und kostengünstig bewerkstelligen und zugleich neue Business Anforderungen schnell und dynamisch integrieren können.

Eine grosse Herausforderung stellt der Fachkräftemangel dar. Übergeben Sie unseren qualifizierten Managed Services Teams Ihre Betriebsaufgaben, um Ihre Ressourcen gezielt für Ihre Geschäftsentwicklung einsetzen zu können.

Unsere Managed Services werden durch qualifizierte Technikspezialisten und Service Manager bedient und garantiert – nicht als Ersatz, sondern als wertvolle Bereicherung für Ihre IT-Mitarbeiter; wobei Kontrolle, Auswahl und Flexibilität dabei vollkommen in Ihrer Hand bleiben.

Trainings

Machen Sie Ihre Mitarbeiter fit für die Herausforderungen der Zukunft und bringen Sie ihr Wissen auf den

neusten Stand mit unseren Trainings und Workshops.

Wir bieten Ihnen sowohl Hersteller- und betriebsunterstützende als auch massgeschneiderte Trainings an. Den Praxisbezug stellen wir mit entsprechenden Lab-Umgebungen, in denen wir unsere Erfahrung aus der Praxis vermitteln, sicher.