Erkennung und Reaktion auf hochentwickelte Cyber-Angriffe in Echtzeit

KI-gestützte Bedrohungserkennung und Response

KI-gestützte Bedrohungserkennung und Response

Infizierte Hosts innerhalb von Netzwerken sind keine Seltenheit. Am Netzwerkperimeter bereitgestellte, präventionszentrierte Sicherheitslösungen bieten eine nur unvollständige Lösung, um einen Angriff aufzuhalten. Haben sich Angreifer erst einmal Zugriff zum Netzwerk verschafft, können sie ihre Ausbreitung dort ganz ungehindert ausserhalb des Überwachungsbereichs der Perimeterlösung durchführen.

Der Schaden am Ruf und Namen eines Unternehmens oder der Verlust des geistigen Eigentums oder der Geschäftsgeheimnisse einer Organisation kann verheerende Auswirkungen haben.

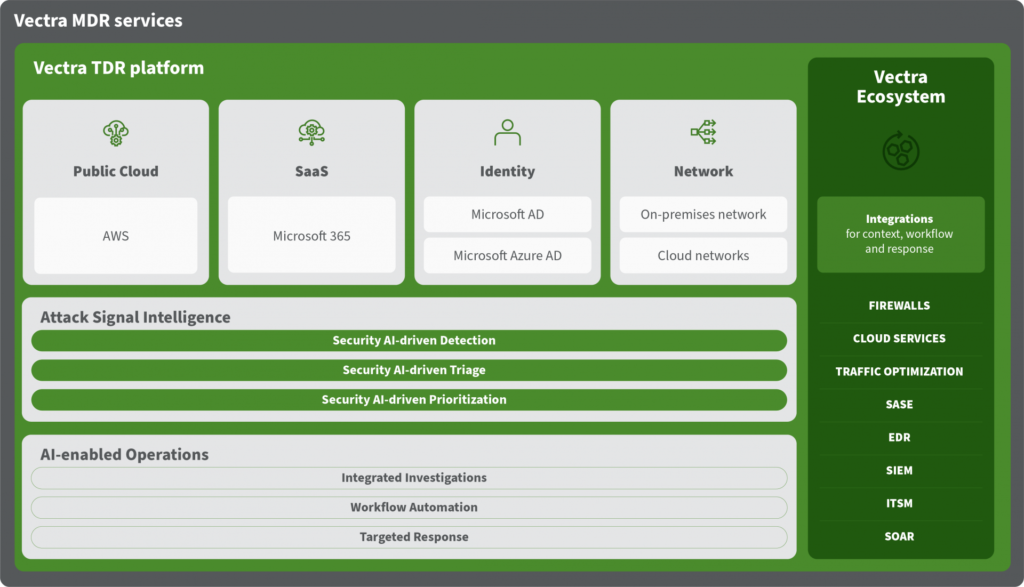

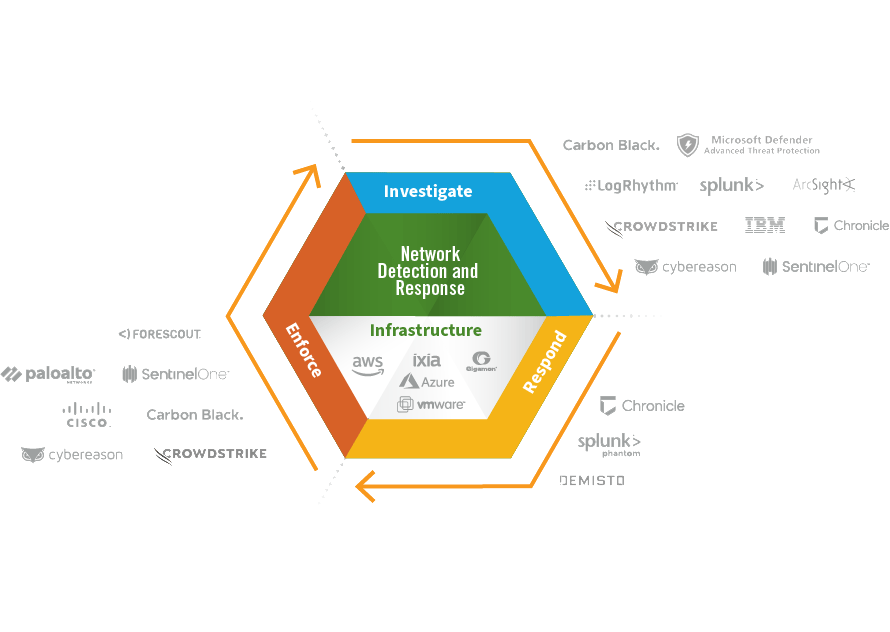

Vectra AI revolutioniert die Netzwerksicherheit und ersetzt damit herkömmliche Technologien, die aktuellen Herausforderungen an Erkennung und Response nicht gewachsen sind. Dabei deckt die Vectra AI Plattform Workloads in der Cloud und im Rechenzentrum ebenso wie Systeme für Endanwender und IoT-Geräte ab.

Die Vectra AI Plattform für Bedrohungserkennung und -reaktion verwendet KI-abgeleitete Algorithmen für maschinelles Lernens und bietet den schnellsten und effizientesten Weg, um Angriffe zu priorisieren und zu stoppen. Von hybriden und Cloud-nativen AWS- und Azure-Umgebungen, einschliesslich Software-as-a-Service (SaaS) Anwendungen wie Microsoft Office 365 bis hin zu Rechenzentrums-Workloads, IoT und Unternehmensnetzwerken. Die Plattform priorisiert das Bedrohungsverhalten, das das höchste Risiko für Ihr Unternehmen darstellt und liefert verwertbare Daten und automatische Reaktionen.

Bleiben Sie auf dem Laufenden mit dem Vectra Blog

Vectra ist führender Anbieter von KI-gesteuerter Bedrohungserkennung und -Reaktion für hybride und multi-cloud Unternehmen. Die Vectra AI Plattform liefert das integrierte Signal, das XDR, SIEM und SOAR antreibt – ganz gleich, welche Benutzeroberfläche Sie verwenden. Diese leistungsstarke Plattform rüstet SOC-Teams mit einer Abdeckung der hybriden Angriffsfläche und Echtzeit-Intelligenz über Angriffssignale aus, während sie gleichzeitig eine integrierte, automatisierte und gemeinsam verwaltete Reaktion bietet. Unternehmen können die benötigten Module auswählen, um umfassenden Schutz in den Bereichen Identität, öffentlicher Cloud, SaaS und Rechenzentrumnetzwerke zu gewährleisten. Für weitere Informationen besuchen Sie vectra.ai.